IT未経験者と学ぶ簡単セキュリティリスクマネジメント入門:NISTのRMF(リスクマネジメントフレームワーク)とは?

はじめに

こんにちは!QAエンジニアの佐藤です。

私はIT業界未経験でSHIFTへ入社し、現在はエンジニア2年目になります。

この記事について

近年サイバー攻撃の頻度や複雑さが増しており、企業や組織はこれらのサイバー脅威から情報資産を保護する必要が高まっています。また、多くの国でデータ保護やプライバシー保護に関する規制が強化され、組織に対するコンプライアンスの意識が高まってきています。ビジネスの継続性を維持するためにはリスクマネジメントをすることは重要です。

米国国立標準技術研究所(NIST)のリスクマネジメントフレームワーク(略してRMFと言います)は、リスクを管理するための体系的なプロセスが提供されており、RMFを学ぶことで、サイバーセキュリティを向上させ、ビジネスの継続性を確保することが可能となります。

ITやセキュリティの知識ほぼゼロの状態からセキュリティについて学習する中で、専門用語や必要な知識が多く大変だった自分の経験から、初心者にもわかりやすく噛み砕かれた内容を目標にRMFについて解説いたします!

情報セキュリティとは

プライベートや会社に関わらず、日々の生活にはあらゆる「情報」があふれています。スマートフォンやコンピュータ、インターネット上にある情報など、様々な形の情報があります。

JIS Q 270000:2019には、情報資産の機密性・完全性・可用性を保護することを情報セキュリティと定義されています。

機密性Confidentiality:権限がある人のみがアクセスできる、秘密を守ること

完全性Integrity:情報が改ざんや破壊がされていなく正しいこと

可用性Availability:権限を持つ人がアクセスしたいときに、いつでもアクセスできること

情報セキュリティのリスクには、「脆弱性」や「脅威」、「情報資産」があります。

脆弱性:システムや情報の穴であり、不正アクセス等の攻撃に悪用される可能性がある状態

脅威:システムや情報に不正アクセス等の攻撃を引き起こす可能性がある外部や内部の要因

情報資産:企業や個人が保有するデータや情報で、保護が必要な重要なもの

システムに脆弱性があると、その脆弱性をついた不正アクセス(脅威)が発生し、システムに侵入されるというリスクが顕在化します。

インフルエンザに例えると、インフルエンザが流行しているという事象が脅威、ワクチンを打っていない、睡眠不足などの自分の体の状態が脆弱性です。ワクチンを打って抵抗力があれば、インフルエンザに感染する可能性は低くなります。インフルエンザの流行に例えた「脅威」は、誰かが止められるものではありません。インフルエンザを予防するためには、自分の弱さ(脆弱性)をコントロールすることが中心になります。

リスクの影響は、将来的に何が起こるかわからないことが、企業や組織にどう影響するか、それが良い影響にも悪い影響にもなりえます。リスクを特定して評価して対応策を実施し、その結果をモニタリングして継続的に改善していくプロセスをリスクマネジメントと言います。

脆弱性へ対応する方法として下記4つの方法があります。

リスク低減:リスクが発生する可能性や影響を減らすための対策を立てること

例…セキュリティソフトを導入してサイバー攻撃のリスクを減らす

リスク移転(転嫁):リスクの責任や損失を他の組織や個人に移すこと

例…保険に加入して災害時の損失を保険会社に負担してもらう

リスク保有(受容):リスクを受け入れ、発生時の損失を自分で負うこと

例…リスクが小さいと判断し、特に対策をとらずにそのまま受け入れる

リスク回避:リスクの発生を完全に避けるため、リスクの原因となる行動や状況を排除すること

例…危険なプロジェクトを中止してリスクを避ける

何を選択するかは、組織や企業のコストを考慮して決定していきます。

RMF(リスクマネジメントフレームワーク)とは

RMFについてNIST SP-800 37 Rev.2では、以下の通り書かれています。

RMFは、セキュリティ及びプライバシーのリスクを管理するための、統制がとれ、構造化された、柔軟なプロセスを提供する。このプロセスには、情報セキュリティの分類化、管理策の選択、実装及びアセスメント、システム及び共通管理策の認可、継続的監視が含まれる。RMFには、組織がこのフレームワークを適切なリスクマネジメントレベルで実行するための準備活動が含まれている。

リスクを管理するフレームワークはいくつかありますが、ここではNIST SP800-37を紹介します。

NIST SP800-37 Rev2(邦題『情報システム及び組織のためのリスクマネジメントフレームワーク:セキュリティおよびプライバシーのためのシステムライフサイクルアプローチ』)

NIST(米国国立標準技術研究所)によって開発された、リスクマネジメントのフレームワークを定めた文書、ガイドラインになります。

情報システムのセキュリティに関して始まりから終わりまで、どのようにアプローチしていくことが良いかを定義して、リスクを管理する方法を現在の組織活動のプロセスにどう組み込んでいくか、そのための方法が説明されています。

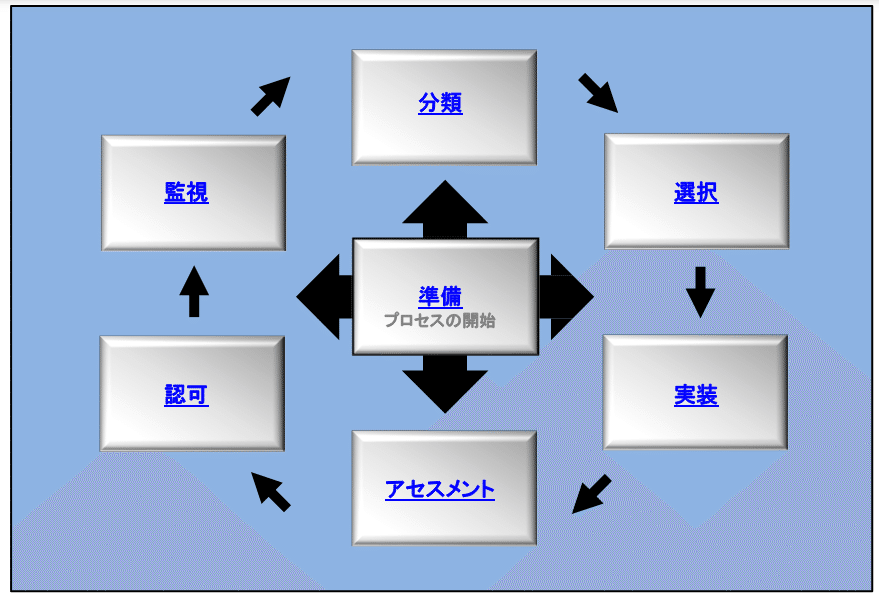

リスクマネジメント 7つのプロセス

NIST SP800-37で定義されているリスクマネジメントの活動には7つのプロセスがあり、そのプロセスを巡回させていきます。 このプロセスは、システムの開発~リリースして運用されるまでの周期(システム開発ライフサイクル)とリンクしています。

6つのプロセスの真ん中に「準備」プロセスが存在し、SP800-37では、準備ステップに続くステップは順番に関係なく実施することができる」とされています。しかし、リスクの分類やどのようにリスクを管理していくのかを選択せずにすぐ実装することは現実的ではないため、準備→分類→選択→…→監視の順に進めていくことが一般的です。

1. リスクマネジメントの準備(PREPARE)

組織のセキュリティとプライバシーのリスクを管理するために、組織内の全員が「何がリスクで、どう対処するか」という同じ理解をもつための決まり(共通認識)や、今すぐ対処すべきリスクがどれで、後回しにしても良いリスクはどれか(優先順位)を確立させます。すべてのシステムに適応できるよう、組織全体を対象とする組織レベルと、特定の情報システムやアプリケーションに焦点を当てたシステムレベルの観点で共通認識と優先順位を確立させ、リスクを適切に管理していくための土台作りをします。

例:新たにITシステムを導入するプロジェクトが始動するため、プロジェクトの目標や基本方針を決定し、役割分担や必要なリソースを用意します。また、プロジェクトの遅延やデータ漏えいなどのリスクをリストアップし、各リスクの影響度と発生確率を評価し、対処する優先順位を決めます。

2. 情報システムの分類(CATEGORIXE)

システムに求められるセキュリティの分類を、機密性、完全性、可用性の観点でそれぞれ高、中、低に決定します。その際に参考にするものの例としてFIPS 199があります。

例:導入するITシステムで識別されたリスク(システムのダウンタイム、サイバー攻撃によるデータ漏えいの可能性とその想定被害額等)が、実際にどの程度の影響を与えるか評価します。

FIPS 199…情報と情報システムを分類する際に使用する規格です。元は連邦政府機関が連邦政府機関のための情報を取り扱う際の規格として作成されましたが、特にセキュリティ基準の厳しいアメリカの金融やヘルスケアの業界などで参考にされています。

3. セキュリティ管理策の選択

セキュリティ対策とプライバシー保護策を選択していきます。情報や情報システム毎に確認し、それぞれに合った内容の対策をカスタマイズしていきます。管理策を選択していく際は、セキュリティ管理策が記載されているSP800-53をベースに選択していく方法などがあります。

例:導入するITシステムの顧客データを保護するために、暗号化、二要素認証、侵入検知システムの導入を決定します。

4. セキュリティ管理策の実装

選択した管理策を実装します。

例:ITチームがデータベース暗号化ツールを導入し、全ての顧客データが保存される前に暗号化されるように設定します。また、全てのユーザーに二要素認証を義務付け、システムにアクセスする際の追加の認証手段を要求するように設定します。

5. セキュリティ管理策のアセスメント

実装したセキュリティ管理策が正しく実装されているか、意図した通りに機能しているか、要件を満たしているのかを評価します。

例:セキュリティ対策したシステムに侵入テストを実施し、セキュリティ上の問題がないか、潜在的な脆弱性がないかを検証します。

6. 情報システムの運用認可

システムオーナーが対象システムの運用やセキュリティ管理策について、システムの運用責任者へ申請を提出します。その申請を運用認可者が確認し、該当システムの運用で生じるリスクを受容できることを明示し、運用を認可します。

運用認可者とは、対象システムの運用によって生じるリスクを、受け入れられるレベルに収める責任を負う責任者です。そのため、運用認可者が受容できないリスクがある場合は認可が得られないため、例えば既に対象システムが運用中の場合でも、運用を停止することもあります。

例:リスクマネジメントの担当役員が、セキュリティアセスメントの結果をレビューし、リスクが許容範囲内であると判断します。その後、システムの運用開始を正式に承認します。

7. セキュリティ管理策の監視

対象システムのセキュリティ管理策の有効性を、システム所有者または共通管理策を策定した者、セキュリティやプライバシーの責任者などが継続的に評価していきます。運用認可の申請と許可も継続的に行っていきます。

例:IT部門の定期的なログレビューやリアルタイム監視などです。システムのソフトウェアパッチの適用や定期的に脆弱性テストを行うことで、新しい脅威や技術の進展に応じてセキュリティ対策を更新していきます。

7つのプロセスを身近な例で考えると?

見慣れない単語が並ぶと難しく感じるRMFですが、情報が溢れる現代で自分が持つ個人情報を守るためにも、非常に有力なフレームワークといえます。

オンラインショッピングを例に、実際に考えてみましょう。

リスクマネジメントの準備

オンラインショッピングサイトを利用するにあたり、個人情報漏洩や不正利用のリスクを低減させるために、リスクマネジメントをしていきます情報システムの分類

例えばクレジットカード情報について、カードの情報が漏れてしまうと経済損失と財産的被害を引き起こすため、「機密性:高」と分類できますセキュリティ管理策の選択

個人情報データの機密性を高めるために、複雑なパスワードを設定し、二要素認証を設定します。セキュリティ管理策の実装

③で決めた複雑なパスワードと二要素認証を実際に設定します。セキュリティ管理策のアセスメント

パスワードを定期的に変更することや、二要素認証が正常に機能しているかを実際に確かめます。情報システムの運用認可

④で実装した対策がすべて適切に設定されていることが確認できたことにより、オンラインショッピングを開始することが許可されます。セキュリティ管理策の監視

アカウントのアクティビティを定期的に確認し、不審なログインや購入履歴がないかを日ごろからチェックします。

いかがでしょうか?少しわかりやすくなりましたでしょうか。

企業や組織に留まらず、日常生活のリスクマネジメントにも活用できるフレームワークであることを、お分かりいただけたかと思います。

日本国内でのRMF一例

医療分野のサイバーセキュリティ対策

医療機関は資金力があり、患者の個人情報を多く所有し、外部機器や業者とネットワークを共有することが多いことから、サイバー攻撃の対象として狙われやすい組織の一つです。

厚生労働省は、医療機関等がサイバー攻撃を受けた際の連絡先、必要な対応、そのための体制整備をする必要性を医療法施行規則にて定めています。対策と被害にあったその後の処置について事前に仕組化することで、被害を最小限に抑えることに繋がります。

参考:厚生労働省:医療分野のサイバーセキュリティ対策について

「医療情報システムの安全管理に関するガイドライン 第6.0版」では、医療情報システムの利用者登録においての身元確認の強度についての考え方と、登録されたIDを本人が利用する際の当人認証方法の強度の考え方で、NIST SP800が用いられています。

参考:厚生労働省:医療情報システムの安全管理に関するガイドライン 第6版

まとめ

RMFとは、リスクの管理方法を示すフレームワークのこと

日常生活から企業・組織まで、情報を守るために幅広く有用である

リスクマネジメントには7つのプロセスがあり、システム開発ライフサイクルと周期がリンクしている

リスクマネジメントのフレームワークを理解して活用することで、より高い基準でセキュリティ維持に努めることが可能となります。

これからセキュリティについて学ばれる方の一情報として、ご活用いただけましたら幸いです!最後までお読みいただきありがとうございました。

参考

情報処理推進機構:

セキュリティ関連NIST文書について

https://www.ipa.go.jp/security/reports/oversea/nist/about.html

NIST SP800-37 Rev.2

『情報システム及び組織のためのリスクマネジメントフレームワーク:セキュリティおよびプライバシーのためのシステムライフサイクルアプローチ』

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/NIST.SP.800-37r2_JA.pdf

NIST SP800-53

『組織と情報システムのためのセキュリティおよびプライバシー管理策』

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/000092657.pdf

FIPS 199

『連邦政府の情報および情報システムに対するセキュリティ分類規格』

https://www.ipa.go.jp/security/reports/oversea/nist/ug65p90000019cp4-att/000025321.pdf

NTTデータ先端技術株式会社:

セキュリティコラム 身近なセキュリティ

https://www.intellilink.co.jp/column/security.aspx

警視庁:

令和5年における サイバー空間をめぐる脅威の情勢等について

https://www.npa.go.jp/publications/statistics/cybersecurity/data/R5/R05_cyber_jousei.pdf

厚生労働省:

医療分野のサイバーセキュリティ対策について

https://www.mhlw.go.jp/stf/seisakunitsuite/bunya/kenkou_iryou/iryou/johoka/cyber-security.html

医療情報システムの安全管理に関するガイドライン 第6版

https://www.mhlw.go.jp/content/10808000/001102575.pdf

kikakurui.com:

JIS Q 27000:2019

https://kikakurui.com/q/Q27000-2019-01.html#google_vignette

いらすとや:

https://www.irasutoya.com/

執筆者プロフィール:佐藤 愛美

IT未経験の第二新卒として2023年3月にSHIFTへ入社。

前職は図書館司書。好きな動物は猫。

お問合せはお気軽に

SHIFTの採用情報はこちら

SHIFTについて(コーポレートサイト)

https://www.shiftinc.jp/

SHIFTのサービスについて(サービスサイト)

https://service.shiftinc.jp/

SHIFTの導入事例

https://service.shiftinc.jp/case/

お役立ち資料はこちら

https://service.shiftinc.jp/resources/

PHOTO:UnsplashのPhilipp Katzenberger