Windows LAPS(Local Administrator Password Solution)を試してみた

はじめに

こんにちは、株式会社SHIFT ITソリューション部の田平です。

ローカルAdministratorパスワードを定期的に変更する要件があったため、パスワード管理を楽にするWindows LAPSを試してみました。

Windows LAPSとは?

Windows ローカル管理者パスワード ソリューション (Windows LAPS) は、Microsoft Entra に参加しているデバイスまたは Windows Server Active Directory に参加しているデバイス上のローカル管理者アカウントのパスワードを自動的に管理し、バックアップする Windows の機能です。

また、Windows LAPS を使用して、Windows Server Active Directory ドメイン コントローラーのディレクトリ サービス復元モード (DSRM) アカウントのパスワードを自動的に管理およびバックアップすることもできます。

検証環境

今回は以下の環境で検証を行います。

■Active Directoryサーバ

Windows Server 2022 Standard

■メンバーサーバ

Windows Server 2022 Standard

Active Directoryの環境構築は今回の範囲外で、事前に設定してある前提です。また、インストール直後の状態ではLAPSのADMXポリシーが入っていませんので、Windows Updateは実施しておいてください。

Windows LAPSが利用できるのは以下のパッチ以降が適用された状態です。

Windows 11 22H2 - 2023 年 4 月 11 日の更新プログラム

Windows 11 21H2 - 2023 年 4 月 11 日の更新プログラム

Windows 10 - 2023 年 4 月 11 日の更新プログラム

Windows Server 2022 - 2023 年 4 月 11 日の更新プログラム

Windows Server 2019 - 2023 年 4 月 11 日の更新プログラム

事前準備

Windows LAPSを利用するためにはActive Directoryサーバでスキーマーの更新を行います。

Powershellを管理者で起動し、以下を実行します。

8回ほど質問がありますので、Aですべて続行にするかYで進めます。

Update-LapsADSchema

パスワード更新のアクセス許可をActive DirectoryのOUに付与します。

この設定を行ったOUに所属するデバイスのパスワード変更を行えるようになります。

Set-LapsADComputerSelfPermission -Identity <OUを指定>ServersというOUを対象にするのであれば、以下のように入力します。

Set-LapsADComputerSelfPermission -Identity ServersOU指定ではなく、ドメイン全体を対象にもできます。

ドメイン全体を指定する場合は、以下のように指定します。

Set-LapsADComputerSelfPermission -Identity '<ドメインの識別名を指定>'テスト環境ではad.example.internalというドメイン名にしていますので、その場合は以下のよう入力します。

Set-LapsADComputerSelfPermission -Identity 'dc=ad,dc=example,dc=internal'OUを指定する場合とドメインを指定する場合で記載方法が違いますので注意してください。

グループポリシーの設定

グループポリシーの管理で、LAPS設定用のグループポリシーオブジェクトを作成します。

作成したオブジェクトを編集します。

[コンピュータの構成]-[ポリシー]-[管理用テンプレート]-[システム]-[LAPS]を開きます。

LAPSの設定は以下の構成となります。

今回は以下で設定してみます。

設定したLAPSオブジェクトを対象のOUにリンク設定します。

今回はデフォルトで作成されているDomain Controllers OUと サーバ用に作成したServers OUにリンクさせます。

すぐに反映させる場合は各サーバでGpupdateコマンドを実行し、ポリシーを更新します。

動作確認

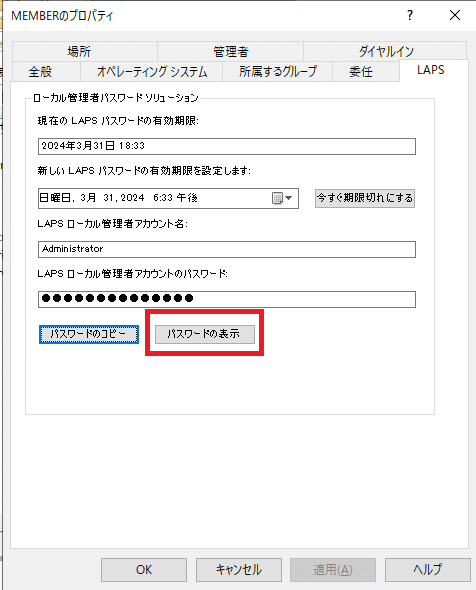

「Active Directoryユーザーとコンピューター」でLAPSで管理するコンピュータオブジェクトのプロパティでLAPSタブを開きます。

LAPSローカル管理者アカウントのパスワードが登録されていればパスワードがLAPSで管理されています。

ドメインコントローラーの場合は表示項目がDSRMアカウントの情報になっています。

メンバーサーバー

ドメインコントローラー

[パスワードの表示]をクリックして、パスワードを確認してみます。

そのパスワードを使って正常にログインできました。

追加検証:パスワードの更新を手動でかけてみる

パスワードを変更するために対象コンピュータのプロパティのLAPSタブで[今すぐ期限切れにする]ボタンをクリックします。

即時の変更は行われず、設定した猶予期間後に変更が実施されました。

追加検証:ローカルAdministratorのアカウント名が変更されている場合の動作

ローカルAdministratorのアカウント名を変更してみます。

今回はtestadmin に変更してみます。

アカウント名変更前

アカウント名変更後

ポリシー適用されるとLAPSローカル管理者アカウント名の表示が変わって、パスワード変更も問題なく実施されています。

アカウント名変更前

アカウント名変更後

追加検証:ローカルAdministrator以外のアカウントを管理対象にしてみる

管理者用アカウントを別途作成し、そのパスワードをLAPSで管理してみます。

メンバーサーバーでlocaladminアカウントを新規に作成します。

グループポリシーで[コンピュータの構成]-[ポリシー]-[管理用テンプレート]-[システム]-[LAPS]-[管理する管理者アカウントの名前]の設定を変更します。

gpupdateでポリシーを適用するとLAPSローカル管理者アカウント名の表示が変わって、パスワード変更も問題なく実施されています。

管理対象変更後

参考情報

Windows LAPS と Windows Server Active Directory の概要

執筆者プロフィール:田平 隆馬

インフラSEとして約20年のキャリアを経て、2023年11月にSHIFT入社。

得意領域はActive DirectoryやLDAPなどの認証システム。

\この公式ブロガーの他の記事を読む/

お問合せはお気軽に

https://service.shiftinc.jp/contact/

SHIFTについて(コーポレートサイト)

https://www.shiftinc.jp/

SHIFTのサービスについて(サービスサイト)

https://service.shiftinc.jp/

SHIFTの導入事例

https://service.shiftinc.jp/case/

お役立ち資料はこちら

https://service.shiftinc.jp/resources/

SHIFTの採用情報はこちら

https://recruit.shiftinc.jp/career/

PHOTO:UnsplashのAxel Ruffini