【AWS Tips】AWSネットワーク接続について

はじめに

インフラサービスGの古野です。

さて、今まで会社のオフィスやデータセンター(DC)で企業ネットワークを構築しているのだけど、

取引先がクラウド、特にAWSを使い始めたのでこちらもAWSと接続しなければならなくなった

自社のシステム(オンプレ)をAWSに移行して最適化を図れないだろうか

と。。そこで、AWSに企業ネットワーク等を接続する場合に一体どんなものがあるのか、その場合のセキュリティはどのようになっているのかをざっとまとめてみました。

今回は前編としてAWSネットワーク接続について、次回の後編ではAWSネットワークセキュリティについて、簡単にお伝えしたいと思います。

先ずはAWSネットワーク接続として以下の内容を述べることにします。

VPCピアリング

VPCエンドポイント

ゲートウェイ(IGW、VGW、NAT)

Transit Gateway

AWSクライアントVPN

AWSサイト間VPN

VPN CloudHub

AWS Verified Access

Direct Connect

Direct Connect Gateway

エッジロケーション(Point of Presence)

Local Zones と Outposts

AWS Cloud WAN

AWSのネットワークでよく出てくる単位については、ざっくり以下のくくりで見ておけばよろしいかと。

1.VPCピアリング

2つのVPC間でトラフィックをルーティングすることを可能にするネットワーク接続

異なるリージョン間、複数のAWSアカウント間のVPCも接続可能

IPv4/v6 CIDRブロックが⼀致または重複する接続はできない

推移的なピアリング関係はサポートされない

2.VPCエンドポイント

VPCエンドポイントは、AWSサービスを(インターネット経由ではなく)プライベートネットワークとして利用したい場合に使う

ゲートウェイエンドポイントは、VPCのゲートウェイとしての動作のためVPCに紐づく(S3、DynamoDBのパブリックIP宛)

インターフェイスエンドポイントは、サブネット内のENI(Elastic Network Interface)として多数のAWSサービスと接続可能

ゲートウェイ型は無料だが、インターフェイス型は有料

PrivateLinkは各VPC間を接続可能(VPCピアリングと使い分け)

なお、今までは PrivateLinkによるアクセスにはNetwork Load Balancer(NLB)もしくはGLB(Gateway Load Balancer)が必要でしたが、最近この制約がなくなったので使い勝手が向上したのではないかと思います。

(AWS announces access to VPC resources over AWS PrivateLink)

3.ゲートウェイ(IGW、VGW、NAT)

インターネットゲートウェイ(IGW)はインターネットとの双方向の通信に使用

仮想プライベートゲートウェイ(VGW)はオンプレとの通信に使用(IPsec VPN、Direct Connect)

NATゲートウェイはプライベートサブネットよりインターネット宛の通信に使用(逆方向の通信はできない)

なお、NATゲートウェイは使われ方としては主にインターネット宛ですが、プライベートNATゲートウェイとしてオンプレ環境宛への通信も可能です。

4.Transit Gateway

トランジットゲートウェイ(TGW)は多数のVPC間の接続のハブとして機能

同一リージョン内のVPCのみ接続可能だが、異なるリージョン間のTGW同士の接続も可能(TGWピアリング)

複数のAWSアカウント間でのトランジットゲートウェイの共有が可能

オンプレとも、Site-to-Site VPN 及びDirect Connectにより接続できる

5.AWSクライアントVPN

AWSマネージドサービスによるOpenVPNベースのTLS接続となる

VPCにクライアントVPNエンドポイントを作成し、サブネットにアタッチする

クライアントのPCには、OpenVPNクライアントをダウンロードする

6.AWSサイト間VPN

AWSマネージドサービスによるIPsecのVPNとなる

VGWはAZに分散された冗長性を有する(AWS側で提供)

Customer Gateway(CGW)はオンプレ側のネットワーク装置で、2本のVPNトンネルをActive-Standby構成にて用意する

IPsec通信はCGW側から開始する必要がある(VGW側からは開始しない)

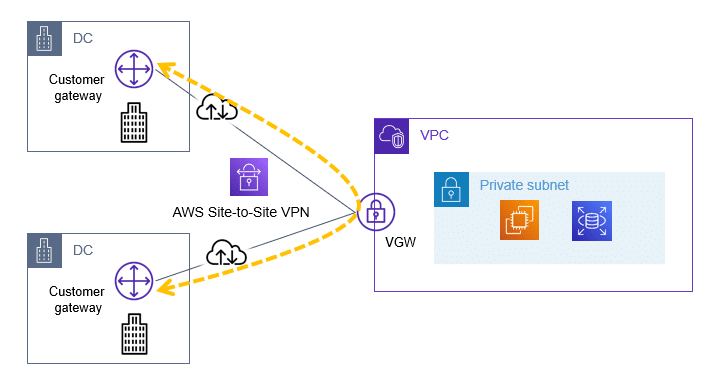

7.VPN CloudHub

AWSサイト間VPNで接続したときのバリエーションです。こういう使い方はあまりないかもしれませんが。。

VGWには複数のVPN接続ができるが、各VPN間はVGWを介して通信が可能

一つのVPNトンネルの帯域は1.25Gbpsが最大となる

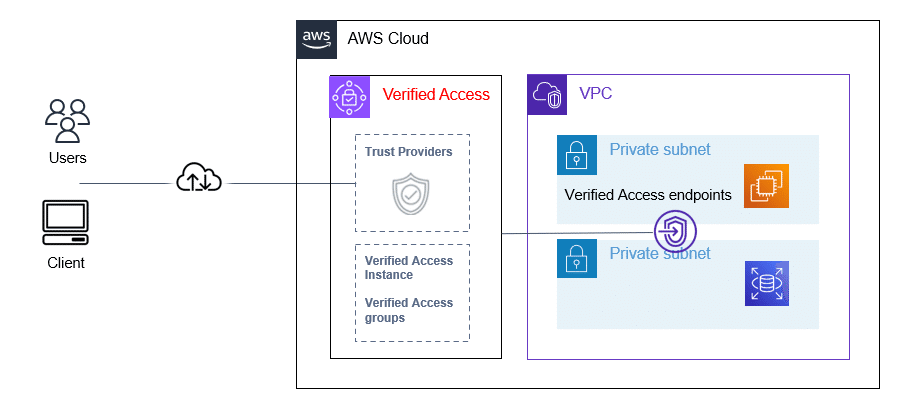

8.AWS Verified Access

AWSのゼロトラストの基本原則に基づいたサービス

AWS Client VPN、AWS Site-to-Site VPNと異なり、VPNなしのためクライアントの準備が不要

社内専用のAWS内プライベートリソースに対して、外部から一部の端末・ユーザーのみアクセスを許可したい場合に使用

VPNよりきめ細かいアクセス制御が可能(Verified Accessにて適用された認証ルールと承認ルールに加えて、AWS WAFのウェブACLを統合可能)

9.Direct Connect

オンプレとAWSを接続する場合、ダイレクトコネクトロケーション(Direct ConnectのAWSエンドポイントが存在するデータセンター)を必ず経由する

接続には物理帯域を占有する専用接続と物理帯域を共有するホスト接続がある

ダイレクトコネクト物理接続上に仮想インターフェイス(VIF)を作成する

パブリックVIFは、インターネット上のAWSリソースとのグローバルIPでの通信

プライベートVIFは、VPCとのプライベートIPでの通信(VGWと1対1)

(なお、現在は次のダイレクトコネクトゲートウェイを使うことが一般的です)

10.Direct Connect Gateway

ダイレクトコネクトゲートウェイ(DXGW)は1つのプライベートVIFを用いて、異なるリージョンの複数VPCとの接続が可能(最大20個のVGWと関連付けが可能)

ダイレクトコネクトゲートウェイを介してVPC間の通信は不可

トランジットゲートウェイとの接続にはトランジットVIFを使用

ダイレクトコネクトゲートウェイにパブリックVIFは作成できない

11.エッジロケーション(Point of Presence)

リージョンよりもエンドユーザーに物理的に近い場所で低遅延のサービスを提供

600以上のPOP(Point of Presence)が世界200以上の都市に存在する

AWSバックボーンは、完全冗⻑の複数の400GbEメトロファイバーネットワーク

12.Local ZonesとOutposts

AWS Outpostsは、オンプレのDCなどユーザーにより近い場所でAWSサービスを利用できるAWSのハイブリッド製品で、 リージョンのAZの一つとしての位置付け

Outpostsは、低レイテンシーな要件を必要とするワークロードに向いている

Local Zonesはリージョンの拡張であり、ユーザーにより近い拠点でAWSサービスを利用可能(東京リージョン、大阪リージョンでは未提供)

Outpostsはインフラとしての管理が必要だが、 Local ZonesはAWS管理

13.AWS Cloud WAN

グローバルに展開されているオンプレ拠点間やAWSクラウドへの接続を迅速に提供

Cloud WANはAWS管理(トランジットゲートウェイはユーザー管理)

セグメントネットワーク内のコアネットワークエッジ間はBGPルーティング

おわりに

ここまで読んでいただきありがとうございました。

多少ともご参考になれば幸いです。

執筆者プロフィール:Shintaro Furuno

レガシー言語のプログラマーを経て、SIerにてオンプレのネットワークエンジニアを20数年経験後、AWSエンジニアを志望してSHIFTへ入社。ようやく志望通りに進みはじめそうな&AWS全冠達成まであと一つとなった今日この頃。。

お問合せはお気軽に

SHIFTについて(コーポレートサイト)

SHIFTのサービスについて(サービスサイト)

SHIFTの導入事例

お役立ち資料はこちら

SHIFTの採用情報はこちら