【AWS Update】AWS Identity and Access Management(IAM)でルート認証情報を一元管理可能になりました

1.はじめに

SHIFTのナショナルセキュリティ事業部所属の松尾です。

AWSアップデート情報(2024年11月15日)によると、AWS Identity and Access Management (以下、「AWS IAM」) を通じて、AWS Organizationsでマルチアカウント管理される、すべてのAWSメンバーアカウントのルート認証情報を一元管理可能となったようです。これにより、例えばAWS OrganizationsのOUにシングルアカウントを移行後、マスタアカウントより当AWSアカウント(メンバーアカウント)のルート認証情報を削除することで、ルートユーザーの凍結を統制的に図ることが可能となります。

管理者はAWS Organizations のメンバーアカウントの不要なルート認証情報を削除し、必要に応じて、一時的な認証情報を使用して限定的な特権アクションを実行できるようになりました。不要な認証情報を削除することで、多要素認証 (MFA) で保護しなければならない高い権限のルート認証情報が少なくなり、管理者はMFA コンプライアンス要件を効果的に満たすことが容易になります。これにより、管理者はアカウント内の高い権限のアクセスを制御し、運用上の労力を軽減し、AWS 環境をより簡単に保護できるようになります。

【注】本記事での検証時点は、2024年12月10日となります。

2.AWS IAMによるルート認証情報の一元管理化

AWS OrganizationsのOUに所属するメンバーアカウントのルート認証情報を、マスタアカウントで一元管理化してみます。

当環境のAWS Organizationsは、次の記事で作成したAWS Control Tower環境を流用することにします。

"組織単位(OU)の設計(AWS Control Tower シリーズ vol.3)(AWS)"

マスタアカウントとして、マネージドコンソールにログインし、AWS IAM>アクセス管理>アカウント設定に遷移後、「Centralized root access for member accounts」で「有効化」を押下します。

メンバーアカウントのルート権限にチェックを入れて「有効化」を押下し、マスタアカウントへ当権限を委託します。

【対象のルート権限】

Root credentials management

AWS Organizationsに所属するメンバーアカウントのルート認証情報を削除・復旧する権限Privileged root actions in member accounts

AWS Organizationsに所属するメンバーアカウントのAmazon SQSまたはAmazon S3のポリシーの誤設定を削除する権限

AWS IAMのアカウント設定にて、Centralized root access for member accountsが有効化されますので、リンク「root access management」を押下します。

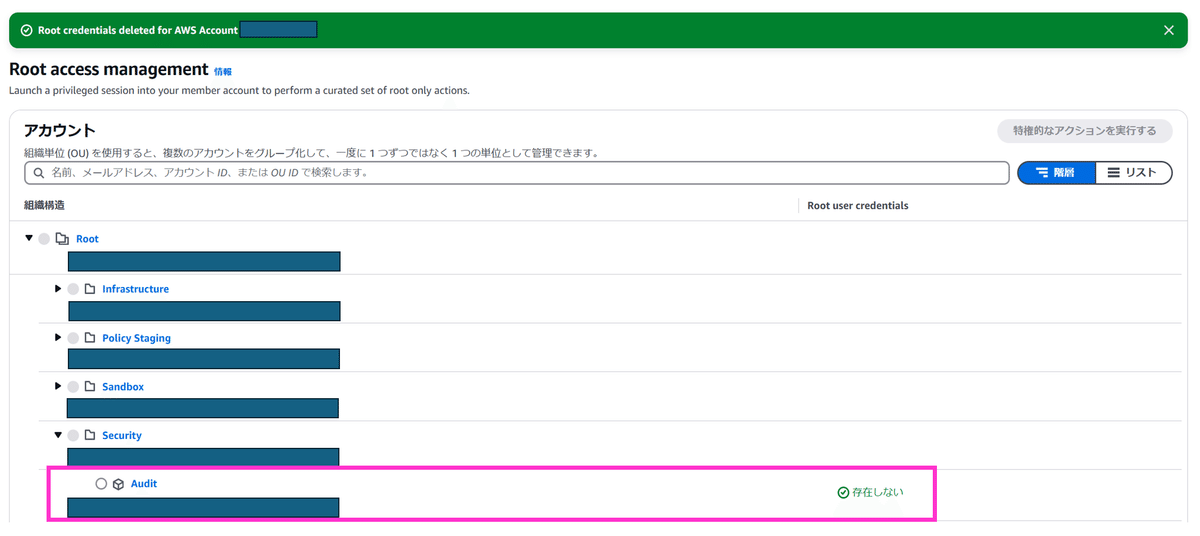

AWS OrganizationsのOU構成が表示されます。Root user credentialsで『存在する』となっているメンバーアカウントが、ルート認証情報をもっているAWSアカウントになります。

今回は、Auditのルートユーザーに対してルート認証情報(コンソールパスワード)を削除してみます。

メンバーアカウント(Audit)を選択の上、「特権的なアクションを実行する」を押下します。

Delete root user credentialsを選択の上、「Delete root user credentials」を押下します。

メンバーアカウント(Audit)でRoot user credentialsが『存在しない』となりました。これにより、Auditのルートユーザーはコンソールパスワードが未設定で凍結状態となりました。ルートユーザーのコンソールパスワードが未設定の状態で運用すると、従来のようにメンバーアカウントごとのルートユーザーに多要素認証(MFA)を設定する作業が省略できます(※)。

(※)ルートユーザーにコンソールパスワードを誤って設定してしまうリスクを低減するために、念のため、MFA設定もする施策も考えられます。

補足事項

Policy Staging OUに所属するメンバーアカウント「awsmem01」では、Root user credentialsが『アクセス拒否』となっています。

これは、Policy Staging OUに対して、AWS Control Towerの下記ガードレール設定が有効となっていることによるものです。ガードレールについては、過去の記事をご参照ください。

"ガードレールの設計(AWS Control Tower シリーズ vol.2)(AWS)"

執筆者プロフィール:松尾光敏

過去にアプリケーション開発・基盤構築を経て、いまはコンサルとしてメインクライアントの官公庁案件のほか、社内AWS CCoEに関わっています。最近は週末に、コンサルのための体力づくりと歳による体力低下を補うために趣味のサイクリングを再開しました。

■保有資格

・AWS認定全冠(2023/2024 Japan AWS All Certifications Engineers)

・Azure Solutions Architect Expert

・Google Cloud Professional Cloud Architect

・CISSP

・CISA

・PMP

お問合せはお気軽に

SHIFTについて(コーポレートサイト)

SHIFTのサービスについて(サービスサイト)

SHIFTの導入事例

お役立ち資料はこちら

SHIFTの採用情報はこちら